一、ssl的原理和应用

1.1 ssl的原理

ssl(secure sockets layer)是一种安全协议,用于在互联网上建立加密的链接,保护在网络上传输的数据的安全。ssl协议主要用于web浏览器和服务器之间的通信,但也可以用于邮件服务器、消息传递和其他数据传输场景。

ssl工作原理基于公钥和私钥系统。在ssl握手过程中,服务器会向客户端发送其公钥和一个证书,证书由一个可信的第三方(如verisign或digicert)签发,用于验证服务器的身份。客户端使用公钥加密其数据,只有服务器的私钥才能解密。

1.2 ssl的应用

1.2.1 https

1.2.1.1 https握手过程

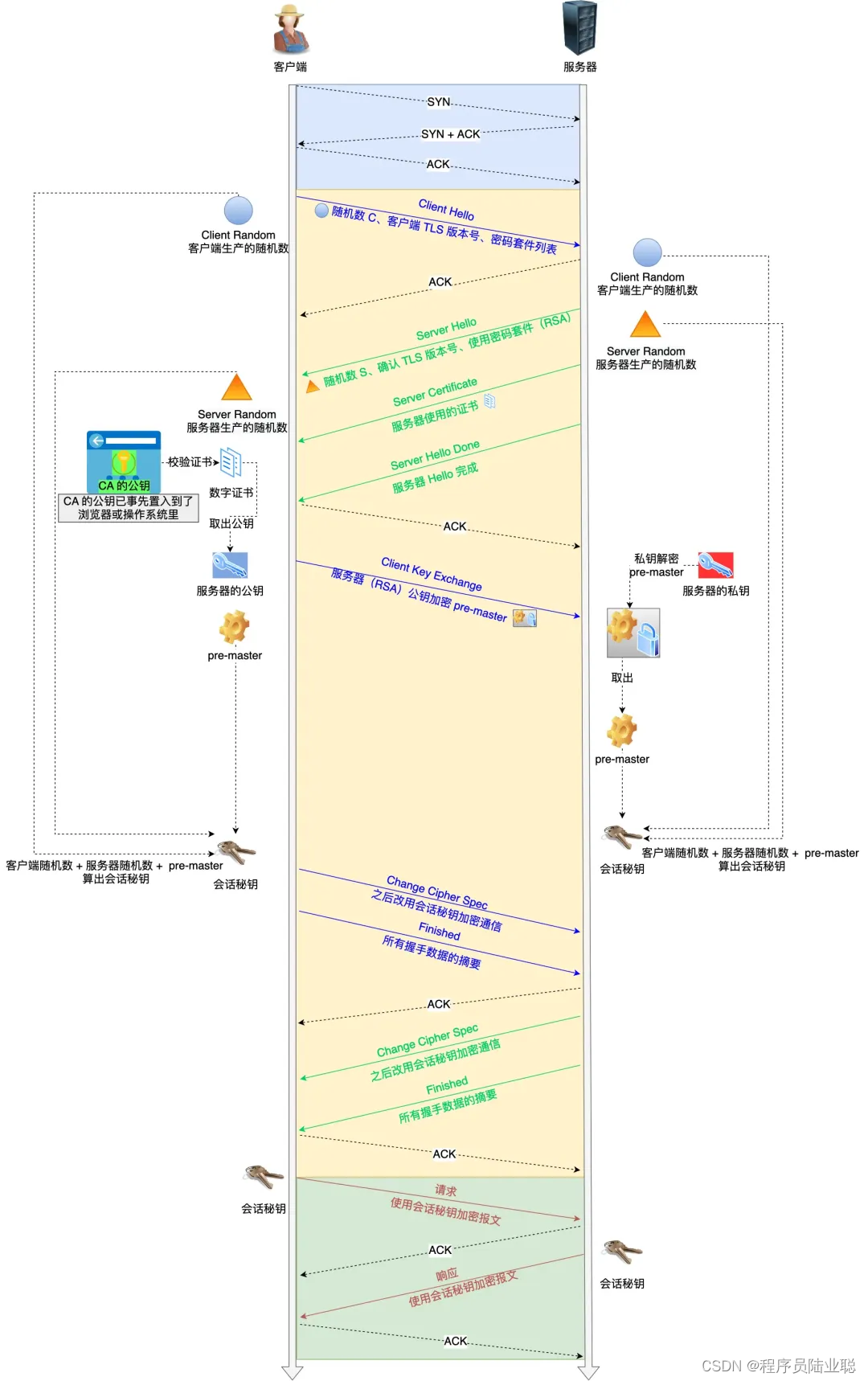

https握手过程,也被称为ssl/tls握手,是一种复杂的过程,涉及到多个步骤。以下是一个简化的版本:

-

客户端hello:客户端(通常是web浏览器)向服务器发送一个“client hello”消息,包含客户端支持的ssl/tls版本,支持的加密算法(称为“密码套件”),以及一个随机生成的客户端随机数。

-

服务器hello:服务器从客户端提供的版本和密码套件中选择最高的版本和最强的密码套件,然后发送一个“server hello”消息给客户端,包含选择的版本和密码套件,一个随机生成的服务器随机数,以及服务器的证书。

-

证书验证:客户端接收到服务器的证书后,会验证证书的有效性。这包括检查证书是否由一个可信的证书颁发机构签发,证书是否在有效期内,以及证书的主题是否匹配服务器的域名。

-

预主密钥生成:如果证书验证通过,客户端会生成一个预主密钥(pre-master secret),然后使用服务器的公钥对其进行加密,发送给服务器。

-

主密钥生成:服务器和客户端都使用预主密钥和之前交换的随机数,通过一个特定的算法生成主密钥(master secret)。这个主密钥将用于后续的加密和解密操作。

-

加密消息交换:客户端和服务器都发送一个“finished”消息,这个消息是用主密钥加密的,对方可以通过解密这个消息来验证主密钥是否正确。

-

加密会话开始:至此,握手过程结束,客户端和服务器开始使用主密钥进行加密的会话。

这个过程中的每一步都是必要的,以确保客户端和服务器都能验证对方的身份,同时生成一个只有双方知道的主密钥,用于保护后续通信的安全。

1.2.1.2 密码套件

在ssl/tls握手过程中,客户端在"client hello"消息中发送一个密码套件列表,这个列表包含了客户端支持的所有密码套件,按照客户端的优先级排序。

密码套件(cipher suite)是一个用于在ssl/tls连接中建立安全性的一组算法。每个密码套件包含以下四个部分:

-

密钥交换算法:这个算法用于在客户端和服务器之间安全地交换"预主密钥"(pre-master secret)。常见的密钥交换算法包括rsa、diffie-hellman、ecdh(椭圆曲线diffie-hellman)等。

-

数字签名算法:这个算法用于验证消息的完整性和来源。常见的数字签名算法包括rsa、dsa、ecdsa(椭圆曲线dsa)等。

-

对称加密算法:这个算法用于在客户端和服务器之间加密和解密数据。常见的对称加密算法包括aes、des、3des、rc4等。

-

消息认证码算法:这个算法用于验证消息的完整性。常见的消息认证码算法包括hmac、cmac等。

例如,密码套件tls_ecdhe_rsa_with_aes_128_gcm_sha256包含以下四个部分:

- 密钥交换算法:ecdhe(椭圆曲线diffie-hellman ephemeral)

- 数字签名算法:rsa

- 对称加密算法:aes 128位 gcm模式

- 消息认证码算法:sha256

服务器在收到"client hello"消息后,会从客户端提供的密码套件列表中选择一个它也支持的密码套件,然后在"server hello"消息中通知客户端。

密码套件的选择对连接的安全性有很大的影响。一些旧的或者弱的密码套件可能存在已知的安全漏洞,因此在配置ssl/tls时,应该尽量选择安全性较高的密码套件,并禁用不安全的密码套件。

1.2.2 邮件协议

邮件协议中常用的有两种:pop3(post office protocol version 3)和imap(internet message access protocol),用于接收邮件;smtp(simple mail transfer protocol),用于发送邮件。这些协议都可以使用ssl(secure sockets layer)或tls(transport layer security)来提供安全的邮件传输。

-

pop3和imap:这两种协议都有两种方式来使用ssl/tls。一种是在连接建立后立即开始ssl/tls握手,这种方式通常使用专门的端口,例如pop3通常使用995端口,imap通常使用993端口。另一种方式是先使用普通的pop3或imap协议建立连接,然后使用starttls命令来开始ssl/tls握手,这种方式通常使用标准的pop3(110)或imap(143)端口。

-

smtp:smtp也有两种方式来使用ssl/tls。一种是在连接建立后立即开始ssl/tls握手,这种方式通常使用465端口。另一种方式是先使用普通的smtp协议建立连接,然后使用starttls命令来开始ssl/tls握手,这种方式通常使用标准的smtp端口(25或587)。

在使用ssl/tls的过程中,邮件客户端会验证服务器的证书,以确保服务器的身份。同时,邮件客户端和服务器会协商一个加密算法和密钥,用于加密邮件内容。这样,即使邮件在传输过程中被拦截,攻击者也无法读取邮件内容,从而保护了邮件的安全。

需要注意的是,虽然ssl/tls可以保护邮件在传输过程中的安全,但无法保护邮件在服务器上的安全。因此,用户还需要注意保护自己的邮件账户,例如使用强密码,定期更换密码,开启二步验证等。

二、安全威胁:中间人攻击

尽管ssl提供了强大的安全保护,但仍存在一些威胁。例如,中间人攻击(mitm)是一种常见的威胁,攻击者在客户端和服务器之间插入自己,截取和可能篡改通信内容。此外,如果服务器的私钥被泄露,那么所有的ssl通信都可能被解密。

ssl证书的主要目的是保护用户免受中间人攻击,但如果不正确地使用,或者在某些情况下,ssl证书也可能被用于进行中间人攻击。以下是一个简化的过程:

-

拦截:与普通的中间人攻击一样,攻击者首先需要找到一种方法拦截通信。这可能通过在公共wifi网络中设置一个假的wifi热点,或者通过网络路由器进行arp欺骗等方式实现。

-

伪造证书:攻击者需要伪造一个看起来像目标服务器的ssl证书。这个证书可能完全伪造,也可能是一个由不受信任的证书颁发机构签发的证书。

-

握手:当用户试图与服务器建立ssl连接时,攻击者会拦截这个连接,然后使用伪造的证书与用户建立一个ssl连接。同时,攻击者也会与服务器建立一个ssl连接。

-

通信:此时,用户和服务器之间的所有通信都会经过攻击者。攻击者可以解密用户发送给服务器的信息,然后再加密发送给服务器;同样,攻击者也可以解密服务器发送给用户的信息,然后再加密发送给用户。

一个著名的中间人攻击案例是2011年的diginotar事件。diginotar是荷兰的一个证书颁发机构,2011年,它被攻击者入侵,攻击者伪造了包括google在内的多个网站的ssl证书。这些伪造的证书被用于对伊朗的用户进行中间人攻击,攻击者可以截取和篡改用户与这些网站的通信。这个事件最终导致diginotar破产。

这个案例表明,即使使用ssl证书,也不能完全防止中间人攻击。用户应该注意检查ssl证书的有效性,包括证书的颁发机构,证书的有效期,以及证书的主题是否匹配网站的域名。同时,用户也应该注意不要在不安全的网络环境中进行敏感操作,例如在公共wifi网络中进行网银操作。

三、最佳实践

-

使用强密码:服务器的私钥应该使用强密码保护,防止被破解。

-

定期更新证书:ssl证书有有效期,过期后需要更新。不定期更新证书也是一种好的安全实践,可以防止证书被长时间利用。

-

使用最新的ssl/tls版本:旧版本的ssl和tls存在已知的安全漏洞,应该使用最新的版本。

-

启用hsts:http strict transport security (hsts)可以强制客户端只使用https连接,防止中间人攻击。

四、android中的ssl证书

在android应用中使用ssl,通常需要将服务器的证书导入到应用中。这可以通过在应用的资源文件中包含一个证书文件,然后在代码中使用sslcontext和trustmanagerfactory类加载这个证书来实现。这样,应用可以创建一个安全的ssl连接,与服务器进行安全的通信。

然而,在处理ssl证书时,android应用需要注意一些特殊的安全问题。首先,应避免“信任所有证书”的做法,因为这会使应用容易受到中间人攻击。中间人攻击者可以伪造任意的证书,如果应用信任所有证书,那么攻击者就可以截获和篡改应用的通信数据。

其次,应用需要正确处理证书链的验证。一般来说,服务器的证书不是直接由根证书颁发机构(ca)签发的,而是由一系列的中间ca签发的。因此,验证服务器证书的时候,需要按照证书链,从服务器证书开始,依次验证每个证书的签名,直到根证书。只有当整个证书链都被验证通过,才能确认服务器证书的有效性。

此外,android应用也可以选择使用系统的根证书。android系统内置了一套受信任的根证书,应用可以通过trustmanagerfactory类获取系统的默认trustmanager,使用系统的根证书来验证服务器证书。这样,应用就无需单独导入服务器证书,可以简化证书处理的流程。但是,这也意味着应用将信任系统中所有的根证书,如果系统的根证书被篡改或滥用,可能会带来安全风险。

总的来说,处理ssl证书是android应用网络安全的重要环节。开发者需要熟悉ssl证书的工作原理,正确使用sslcontext和trustmanagerfactory类,避免常见的安全问题,以保证应用的网络通信安全。

五、如何接受特定证书指纹的ssl证书

如果你只想接受特定证书指纹的证书,你需要在你的代码中添加额外的逻辑来检查服务器的证书指纹。以下是使用java、c++(libcurl库)和go语言进行特定证书指纹校验的示例代码:

- java:

在java中,你可以在你的trustmanager中添加额外的逻辑来检查证书指纹:

import javax.net.ssl.*;

import java.net.url;

import java.security.messagedigest;

import java.security.cert.certificate;

import java.security.cert.x509certificate;

public class main {

public static void main(string[] args) throws exception {

final string expectedfingerprint = "expected_fingerprint";

trustmanager[] trustmanager = new trustmanager[] {

new x509trustmanager() {

public x509certificate[] getacceptedissuers() { return null; }

public void checkclienttrusted(x509certificate[] certs, string authtype) { }

public void checkservertrusted(x509certificate[] certs, string authtype) throws certificateexception {

for (certificate cert : certs) {

messagedigest md = messagedigest.getinstance("sha-1");

byte[] publickey = md.digest(cert.getpublickey().getencoded());

stringbuilder hexstring = new stringbuilder();

for (byte b : publickey) {

string hex = integer.tohexstring(0xff & b);

if(hex.length() == 1) hexstring.append('0');

hexstring.append(hex);

}

if (hexstring.tostring().equals(expectedfingerprint)) {

return;

}

}

throw new certificateexception("invalid certificate");

}

}

};

sslcontext sc = sslcontext.getinstance("ssl");

sc.init(null, trustmanager, new java.security.securerandom());

httpsurlconnection.setdefaultsslsocketfactory(sc.getsocketfactory());

url url = new url("https://www.example.com");

httpsurlconnection conn = (httpsurlconnection) url.openconnection();

conn.connect();

conn.getinputstream();

}

}

- c++(libcurl库):

在c++的libcurl库中,你可以使用curlopt_ssl_ctx_function选项来设置一个回调函数,该函数在ssl握手时被调用,你可以在这个函数中检查证书指纹。以下是一个使用openssl库进行证书指纹检查的示例:

#include <curl/curl.h>

#include <openssl/ssl.h>

#include <openssl/x509.h>

#include <openssl/sha.h>

static curlcode sslctx_function(curl *curl, void *sslctx, void *parm) {

x509_store *store;

ssl_ctx *ctx = (ssl_ctx *)sslctx;

x509 *cert = null;

unsigned char md[evp_max_md_size];

unsigned int mdlen;

char *fingerprint;

store = ssl_ctx_get_cert_store(ctx);

// 这里假设你已经有了一个x509证书对象cert

// 你可以从store中获取证书,或者从文件中读取证书

if (!x509_digest(cert, evp_sha256(), md, &mdlen)) {

// 处理错误

}

fingerprint = (char *)malloc(3 * mdlen);

for (int i = 0; i < mdlen; i++) {

sprintf(&fingerprint[3*i], "%02x:", md[i]);

}

fingerprint[3*mdlen - 1] = '\0';

// 检查fingerprint是否与你期望的一致

// 如果不一致,返回一个错误码,例如curle_ssl_cacert

free(fingerprint);

return curle_ok;

}

int main() {

curl *curl = curl_easy_init();

if(curl) {

curl_easy_setopt(curl, curlopt_url, "https://www.example.com");

curl_easy_setopt(curl, curlopt_ssl_ctx_function, sslctx_function);

curlcode res = curl_easy_perform(curl);

if(res != curle_ok) {

fprintf(stderr, "curl_easy_perform() failed: %s\n", curl_easy_strerror(res));

}

curl_easy_cleanup(curl);

}

return 0;

}

这个示例中的sslctx_function函数会在ssl握手时被调用,你可以在这个函数中获取服务器的证书,并计算其指纹。然后你可以检查这个指纹是否与你期望的一致。如果不一致,你可以返回一个错误码,例如curle_ssl_cacert,这将导致curl_easy_perform函数失败。

请注意,这个示例中的sslctx_function函数假设你已经有了一个x509证书对象。在实际使用中,你可能需要从ssl_ctx对象的证书存储中获取证书,或者从文件中读取证书。这部分代码可能会比较复杂,需要对openssl库有一定的了解。

- go语言:

在go语言中,你可以在tls.config中设置insecureskipverify为true,然后在verifypeercertificate中添加额外的逻辑来检查证书指纹:

package main

import (

"crypto/sha1"

"crypto/tls"

"encoding/hex"

"errors"

"net/http"

)

func main() {

expectedfingerprint := "expected_fingerprint"

tr := &http.transport{

tlsclientconfig: &tls.config{

insecureskipverify: true,

verifypeercertificate: func(rawcerts [][]byte, verifiedchains [][]*x509.certificate) error {

for _, rawcert := range rawcerts {

cert, _ := x509.parsecertificate(rawcert)

fingerprint := sha1.sum(cert.raw)

if hex.encodetostring(fingerprint[:]) == expectedfingerprint {

return nil

}

}

return errors.new("invalid certificate")

},

},

}

client := &http.client{transport: tr}

_, err := client.get("https://www.example.com")

if err != nil {

panic(err)

}

}

请注意,你需要将"expected_fingerprint"替换为你期望的证书指纹。证书指纹通常是证书的sha-1或sha-256哈希值,以十六进制表示。

六、总结

总的来说,ssl是一种重要的安全协议,可以保护网络通信的安全。然而,使用ssl也需要注意一些安全问题和最佳实践,以防止被攻击。在android应用中,更需要注意证书的管理和验证,以保护用户的数据安全。

发表评论