目录

账号安全控制

-

系统账号清理

- 将非登录用户的shell设为/sbin/nologin

- 锁定长期不使用的账号

-

使用chattr 命令,分别结合“+i”“-i”选项来锁定、解锁文件,使用 lsattr 命令可以查看文件锁

-

在账号文件被锁定的情况下,其内容将不允许变更,因此无法添加、删除账号,也不能 更改用户的密码、登录 shell、宿主目录等属性信息

-

lsattr /etc/passwd /etc/shadow //查看为锁定的状态

-

chattr +i /etc/passwd /etc/shadow //锁定文件

-

chattr -i /etc/passwd /etc/shadow //解锁文件

-

lsattr /etc/passwd /etc/shadow //查看为解锁的状态

-

-

passwd 锁定与解锁账号

-

usermod 锁定与解锁账号

-

passwd -s zhangsan //查看账号状态

-

- 删除无用的账号

- userdel

- 锁定账号文件passwd、shadow

-

密码安全控制

-

设置密码有效期

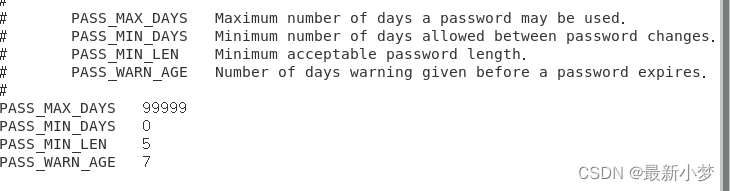

- 使用vi进入/etc/login.defs(该设置只对新建用户有效) vi /etc/login.defs

- 大约25行左右,第一个99999就是设置有效期

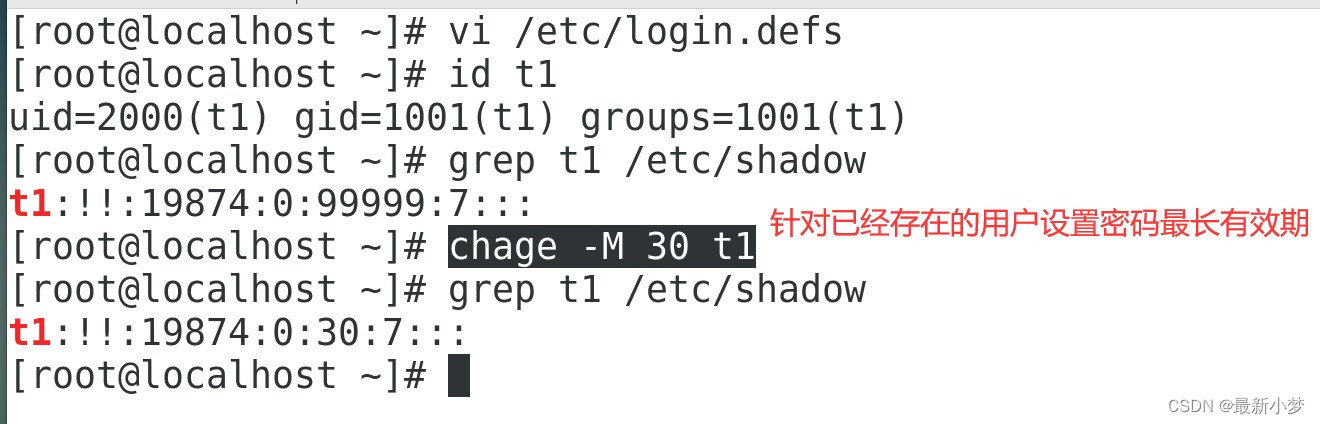

- 针对已经存在的用户设置密码有效期

- chage -d 0 用户名 :让指定的用户下一次必须修改密码

-

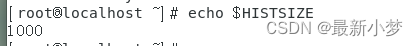

- 命令历史、自动注销 history

- bash 终端环境中,历史命令的记录条数由变量 histsize 控制,默认为 1000 条。通过修改/etc/profile 文件中的 histsize 变量值,可以影响系统中的所有用户

- 查看history最多存储多少条命令

- 设置最多多少条记录

-

[root@localhost ~]# vi /etc/profile //适用于新登录用户 …… //省略部分内容histsize=200设置完后要刷新环境变量

-

soure /etc/profile

-

. /etc/profile

-

-

[root@localhost ~]# export histsize=200 //适用于当前用户

-

-

修改用户宿主目录中的~/.bash_logout 文件,添加清空历史命令的操作语句

-

[root@localhost ~]# vi ~/.bash_logout history -c clear -

history -c :清理历史命令

-

系统引导和登录控制

-

设置一个闲置超时时间,当超过指定的时间没有任何输入时即自动注销终端

-

避免当管理员不在时其他人员对服务器的误操作风险

-

闲置超时由变量 tmout 来控制,默认单位为秒(s)

-

命令

[root@localhost ~]# vi /etc/profile //适用于新登录用户 …… //省略部分内容export tmout=600 [root@localhost ~]# export tmout=600 //适用于当前用户

-

-

用户切换与提权

-

su命令

-

用途及用法

-

用途:substitute user,切换用户

-

格式 su - 目标用户

-

可以连环境变量一起切换过来

-

-

-

密码验证

-

root→任意用户,不验证密码

-

要进行复杂操作,配置环境变量是会出错

-

-

普通用户→其他用户,验证目标用户的密码

-

-

防止暴力破解

-

利用pam安全认证

-

su命令的安全隐患

-

默认情况下,任何用户都允许使用su命令。有机会反复尝试其他用户的登录密码,带来安全风险

-

为了加强su命令的使用控制,可借助于pam认证模块,只允许极个别用户使用su命令进行切换

-

-

pam可插拔式认证模块

-

是一种高效且灵活便利的用户级别的认证方式

-

也当前linux服务器普遍的认证方式

-

pam安全认证流程

-

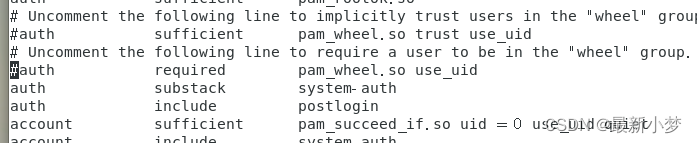

- 配置su

- 使用vi编辑器打开 /etc/pam.d/su

- 删掉如图所示的#号键

- 把张三添加到wheel组成,就可以实现互登操作

[root@localhost ~]# usermod -g wheel zhangsan-g选项:这个选项用于指定用户的附加组(也称为次要组)。当使用这个选项时,它会替换用户当前的所有附加组,只设置为你指定的那个组wheel:这是你为zhangsan用户指定的附加组。在许多linux发行版中,wheel组通常用于管理sudo权限,即wheel组的成员可以使用sudo命令来执行root权限的命令。zhangsan:这是你要修改的用户名-

将

zhangsan用户的所有附加组替换为wheel组。如果zhangsan用户之前已经属于其他附加组,那么这些附加组会被移除,只保留wheel组。如果你想要将

zhangsan添加到wheel组,但保留其原有的附加组,你应该使用-ag选项,而不是-g

-

-

-

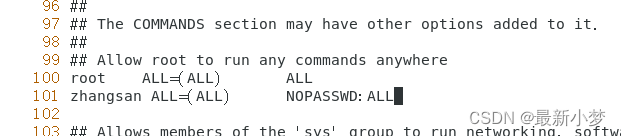

sudo 可以把没有权限的命令提升执行权限-

在配置文件/etc/sudoers 中添加授权

-

在root账户下,输入命令visudo进入编辑

-

在一百行的地方加入如图所示配置

-

即可把张三的账户提权

-

-

查看sudo操作记录

-

需要启用defaults logfile配置

-

默认配置文件:/var/log/sudo

-

-

查询授权的sudo操作

-

sudo -l

-

-

限制root只在安全终端登录

-

安全终端配置:/etc/securetty

-

-

禁止普通用户登录

-

建立/etc/nologin文件

-

删除nologin文件或重启后即恢复正常

-

禁止普通用户登录 touch /etc/nologin

-

取消上诉登录限制 rm -rf /etc/nologin

-

-

-

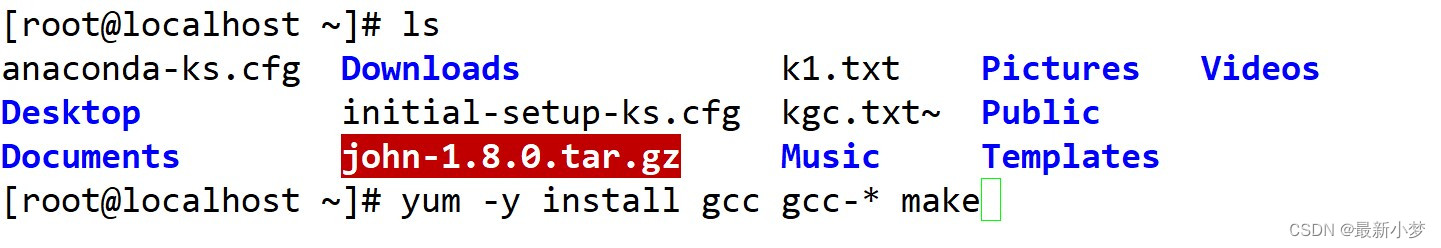

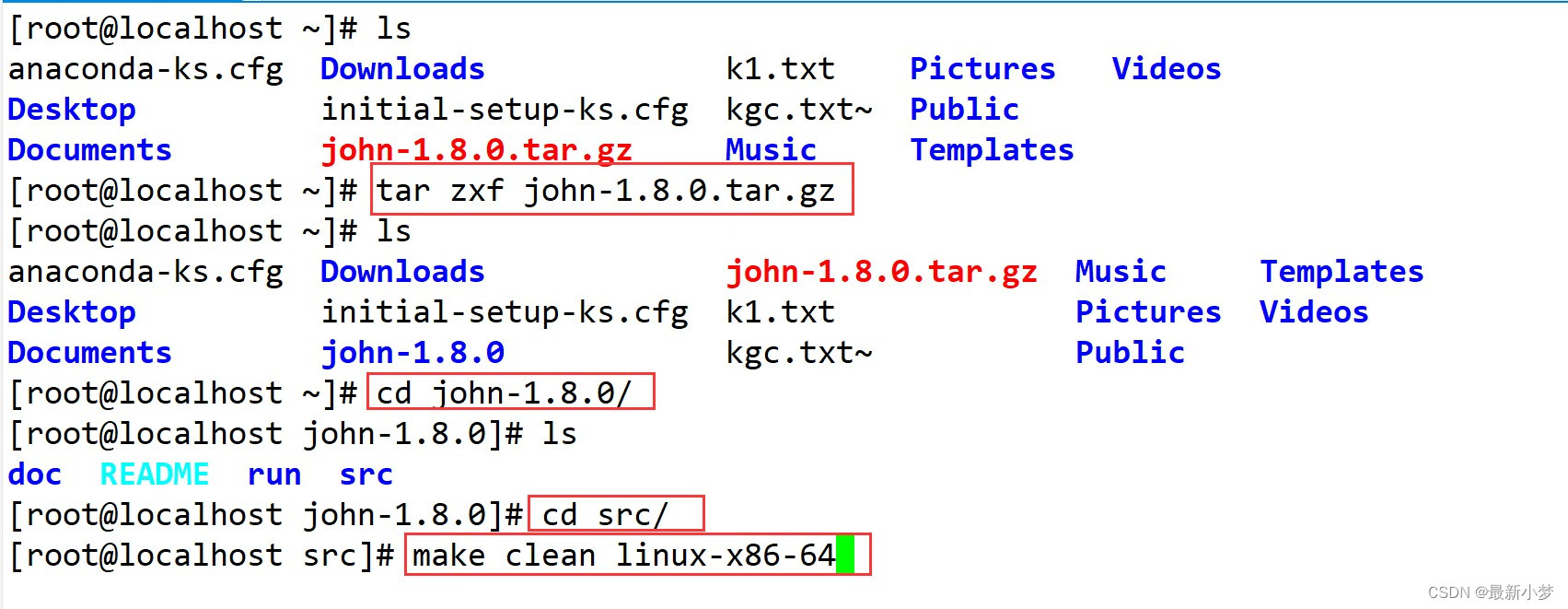

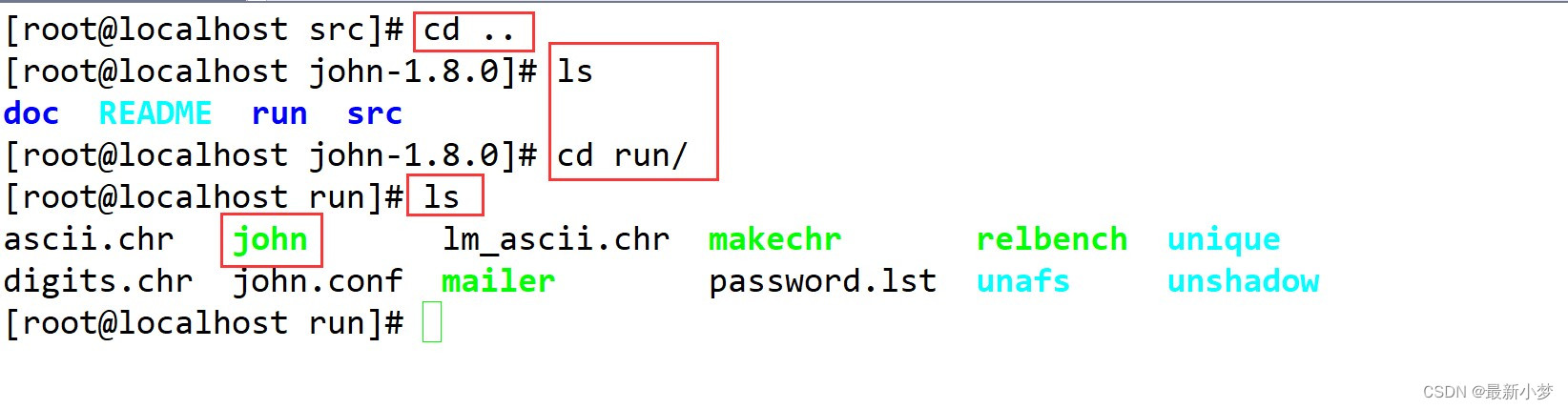

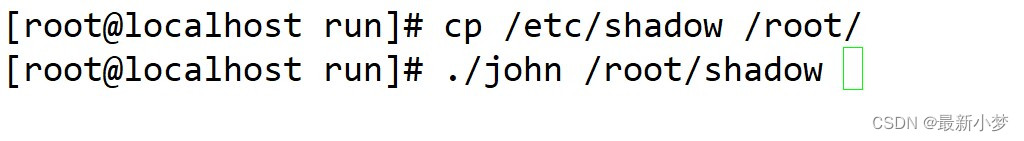

使用软件暴力破解

- 传如图所示文件

- 解压所图所示文件,按如图步骤执行

- 复制存放密码的文件到指定位置

- 执行 ./john /root/shadow 静等一会,即可展示密码与账户

nmap 漏洞扫描

- 安装nmap安装包

- nmap -n -sp ip地址(192.168.110.0/24)

- 即可展示ip地址可用机器

发表评论