前几天谷歌公司搞出了个大新闻:利用强大的计算能力成功碰撞了两个哈希值相同但内容不同的pdf文档。

这意味着很多依赖哈希值进行运作的系统都可能会遭到攻击,例如网盘的秒传系统或者svn的版本控制等。

而我们日常下载文件时也经常会看到要求比对sha-1或者md5的信息,这是为了确保你下载文件的安全。

通常我们在检测文件的sha-1或者md5时会使用某些小工具,而在windows 10里其实也内置了该功能。

本身微软在windows 10中内置的检测也是非常多的,除了常见的sha-1和md5外还有sha-256等等。

或许了解下面的这个方法会在你以后的互联网生活中帮上忙,不过我估计大家可能都会找工具懒得用命令吧。

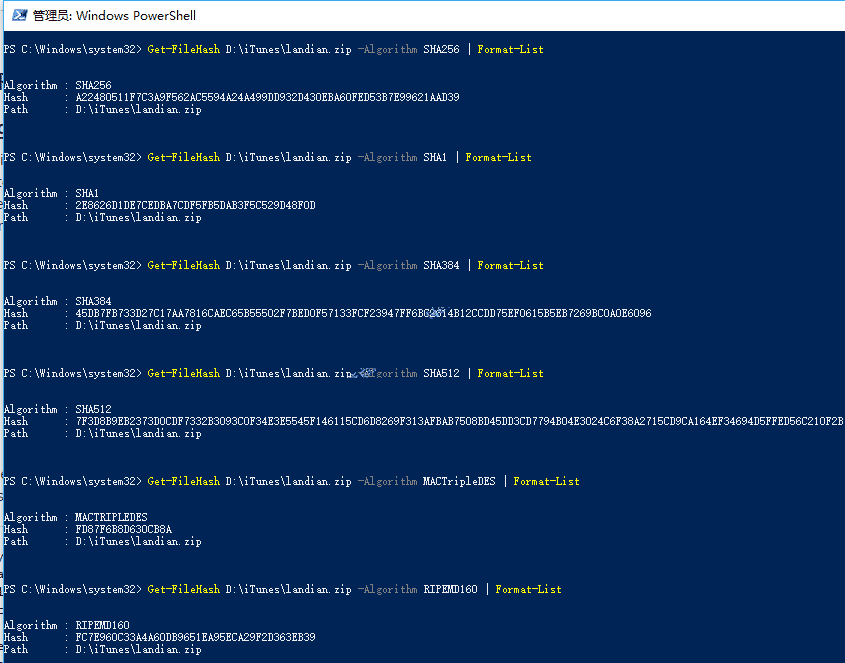

powershell获取文件哈希值:

ps c:\windows\system32> get-filehash [绝对路径] -algorithm [算法类型] | format-list

举例如下:

读取位于d盘itunes文件夹中的landian.zip的sha-256值并显示算法和文件路径(即format-list)

get-filehash d:\itunes\landian.zip -algorithm sha256 | format-list

上述命令获得的结果如下:

algorithm : sha256 //算法类型为sha-256

hash : a22480511f7c3a9f562ac5594a24a499dd932d430eba60fed53b7e99621aad39 //文件的sha-256值

path : d:\itunes\landian.zip //文件的绝对路径

该命令支持的算法类型如下:

sha1、sha256

sha384、sha512

mactripledes

md5、ripemd160

补张图:

发表评论