一、利用windows xp系统漏洞提权

由于学校的操作系统,都是windows xp,所以笔者想到了微软在2007年,下半年发布的windows xp系统,本地权限提升漏洞。我们利用这个漏洞进行溢出,可以达到获得本地最高权限。

在溢出之前,我们需要从网上下载windows local privilege escalation vulnerability exploit工具,然后将其解压并打开“命令提示”窗口,跳转到解压工具的目录下。输入“localprivilege.exe”命令回车,此时就会显示出溢出格式localprivilege.exe 。其命令就是我们要执行的命令或者程序名,这里以机房自带的精锐网吧辅助工具为例,输入localprivilege.exe 精锐网吧辅助工具v5.9.exe命令回车,就可打开存在漏洞的驱动进行溢出。当溢出成功后,为指定的程序命令建立管理员权限进程,这里执行精锐网吧辅助工具,就可获得了管理员进程。

但是此时的权限,对于建立后门来说依然是不够的,所以我们还需继续在“命令窗口”对话框内,输入“localprivilege.exe cmd.exe”命令回车后,就会自动打开一个“命令提示”窗口,而其这个命令窗口拥有最高的system权限。所以我这里就可以建立后门账号了,输入net user wenpeng 123456 /add命令,建立一个账号名为wenpeng,密码为123456的用户。由于建立的是普通用户,所以我们还需输入net localgroup administrators wenpeng /add命令,将其wenpeng的普通用户,提升为拥有管理员权限的账号。这样以后就无需在利用漏洞,进行溢出来提升权限了,是不是方便很多。

二、让后门账号更隐蔽

由于账号没有加以任何保护,所以当老师利用net user的命令,就很容易会发现我们所建立的陌生账号,如果一旦被删除掉,我们之前做的启不是前功尽弃。所以为了后门更隐蔽,我们将guest账号克隆成管理员权限。

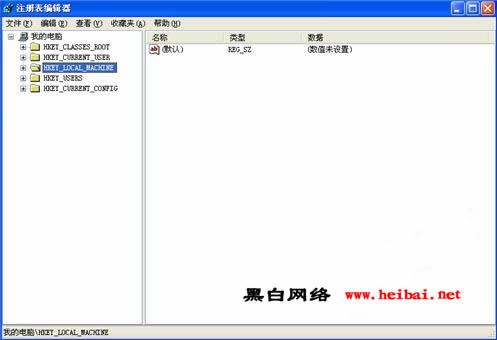

在打开的“命令提示”窗口内,输入localprivilege.exe regedt32.exe命令回车,此时就会弹出拥有管理员权限的注册表(如图1)。

图1

然后依次展开左侧“hkey_local_machine\sam\sam\domains\account\users\name\guest”项,并且查看记录右边的类型值,这里是1f5,它对应的是guest账号的sid号。而后在查看已知的管理员账号,其对应的值为1f4。因此再次展开左侧到“hkey_local_machine\sam\sam\domains\account\users\000001f4项下后,右击此项目,选择“导出”命令,将其存储到桌面上。然后以记事本形式将其打开,把里面的1f4替换为1f5后保存。操作完毕后,在将其导入到注册表内,再执行localprivilege.exe cmd.exe命令回车,打开新的“命令提示”窗口,输入net user guest 123命令回车,将其guest用户密码更改为123。由于guest是来宾用户,一般不被启用,所以这里还需输入net user guest active:yes命令将其开启。虽然开启的是来宾用户,其实它已经具备了管理员的权限了,相信网管是绝对查不到它有什么异样的。三、窃取受保护的加密文件

笔者在电脑上,发现了一个陌生的“fafad”文件夹,于是想将其打开,结果提示权限有问题,这似乎存在什么问题。因为笔者的权限已经是最高的管理员权限,怎么还能提示没有访问权限,所以这里肯定有猫腻。于是下载wsu1.0的工具,它是一款在 windows 2000/xp/2003平台下,以其他用户身份或其他进程的上下文创建新的进程。因此你可以用wsu来以系统权限或者另外一个账号(不论你是否知道他的密码,也不需要他有程序在运行)来执行程序,只要你是系统管理员。

这里打开“任务管理器”对话框,结束现有的“explorer.exe”进程,而后在打开“命令提示窗口”对话框,进入wsu所在的文件夹,在输入wsu explorer.exe命令回车,就可以system权限启动explorer程序,打开所有程序都会拥有系统权限,所以也就突破了访问权限的束缚,笔者从中也查到了学校要考试的题目,真的好过瘾,这回终于不用补考了。

发表评论