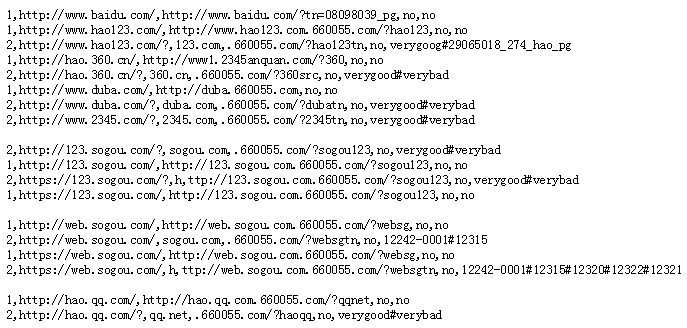

代码中过滤的大部分网址都为非法网址,其通过本地过滤的方式借其他”灰色流量”为自己赚取流量,打压“黑色产业链”中的“同行”,借他们的手为自己赚钱。

1) 释放安全软件的白名单库:type(exefile)_name(baidusd7)_lang(0×804)和type(exefile)_name(qqpcmgr)_lang(0×804)都是压缩包,前者压缩的文件是百度杀毒的白名单数据库,后者为腾讯电脑管家的白名单数据库及相关配置。

图3-7. 百度杀毒白名单数据库设置

由于该病毒的“入场”时间早于安全软件,当安全软件安装时,会误认为这些白名单配置为之前安装后保留的配置,使得病毒可以通过修改安全软件白名单的方法直接绕过安全软件查杀。

1) 病毒使用的一些基础工具,包含命令行版的7z程序包等。

在“qddsghost.exe”启动之后还会调用“srcdll.dll”动态库中的导出函数“shifanzyexedll”。在该动态库中,我们也发现了很多资源,除了修改首页的批处理文件之外,其余全部都是可执行文件。

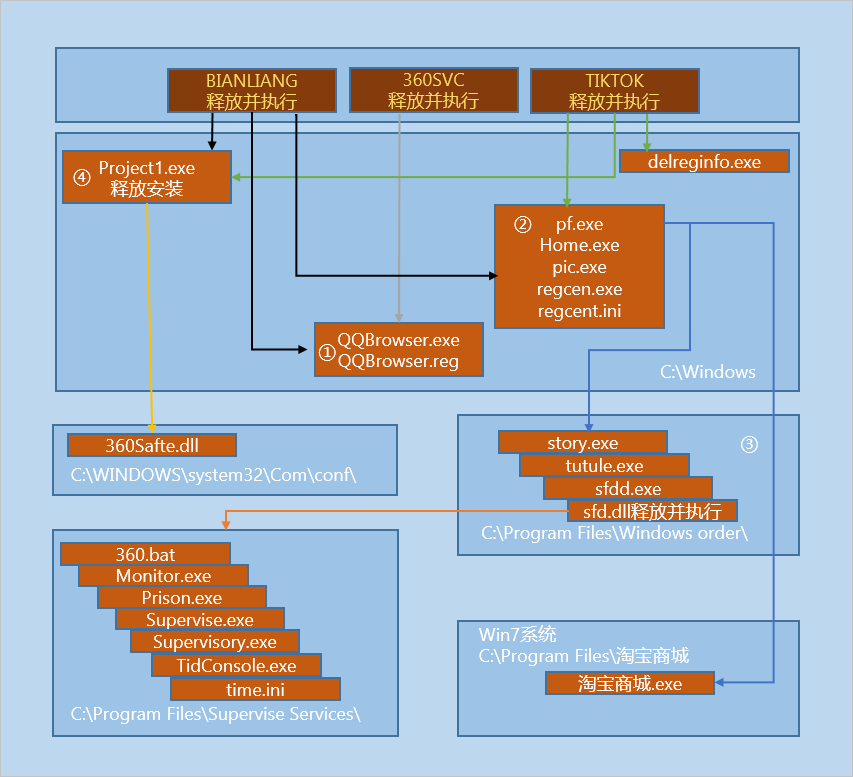

下图中显示了srcdll.dll文件释放出来的文件之间的相互关系,其首先会释放最上边的三个深色的可执行文件,通过对这三个文件的运行和分析,我们又得到了四组恶意程序。

图3-8. srcdll.dll释放文件关系图(图中标号与下文对应)

第一组:“qqbrowser.exe”和“qqbrowser.reg”。可执行文件会将注册表文件导入到系统中,其将qq浏览器的首页修改为病毒的跳转页。

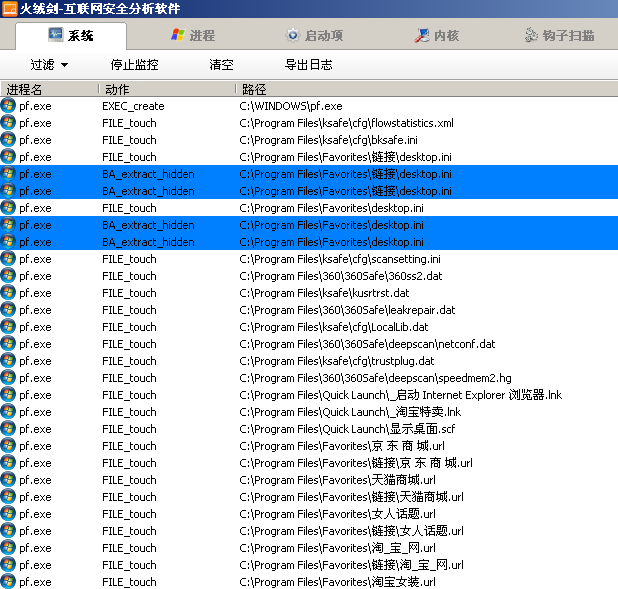

第二组:“home.exe”和“pic.exe”都会修改ie首页,“pf.exe”是释放出了很多网址链接文件和加了网址参数浏览器快捷方式用于其进行“流量变现”,在win7系统下其还会释放“淘宝商城.exe”,该程序会打开带有推广付费号的“爱淘宝”网址链接。“pf.exe”程序运行效果图如下:

图3-9. “pf.exe”运行效果图

第三组:“sdff.exe”运行后会在桌面上建立了“story.exe”和“tutule.exe”的快捷方式,其两者会跳转到两个不同的推广页。除了释放上述文件和快捷方式外,其还会释放出“bloom”病毒,每隔一段时间就会修改用户的浏览器快捷方式中加入推广网址。

第四组:“project1.exe”会将“360safte.dll ”注册为bho(browser helper object)插件,其会劫持浏览器访问的网址。该插件会根据自己在http://bho.66***5.com/config.txt上的劫持列表,在浏览器访问其中的网址时将其劫持为带有推广付费号的网址链接。如果系统中还有其他的程序在进行广告推广时,这些流量最终都会流进病毒作者的“腰包”,使得该病毒不但成为了其截取流量的工具,也成为了其用来“黑吃黑”的牟利工具。

图3-10. 病毒劫持网址列表

通过对以上四组文件的分析,我们发现了“启动大师”释放的所有病毒都是为了进行“流量变现”的,其所涉及的大型网站之多让人不禁嗔目结舌。以上四组病毒所涉及的网址站点如下:

l 百度(www.baidu.com)

l 淘宝聚划算(ju.taobao.com)

l 天猫商城(jx.tmall.com)

l 爱淘宝(ai.taobao.com)

l 京东商城(www.jd.com)

l 一号店(www.yhd.com)

l 搜狗网址导航(web.sougou.com)

l 2345网址导航(www.2345.com)

l hao123网址导航(www.hao123.com)

l 黄金屋(www.35kxs.com)

l 女人街(www.womenjie.com)

在使用“启动大师”之后,其所释放的众多程序通过相互配合源源不断地为其作者劫持“灰色流量”,通过高隐蔽性的伪装对“盗版用户”造成了高级的、可持续性威胁,使用户成为了病毒作者刷取“灰色流量”的“肉鸡”。用户在搜索、网购、浏览互联网媒体信息时,这些非法流量会将源源不断地计入这些病毒所用的计费账号。

“启动大师”的“病毒制作团队”以pe工具箱为诱饵,借助用户安装盗版系统的“刚需”将病毒在系统还原的时间点释放到用户的计算机中,以多种形式进行“流量变现”,严重侵害了用户切身利益。对于该病毒的上述恶意行为,针对与该病毒相关的所有样本火绒已经率先进行查杀。

暗藏在“灰色流量”源头的幕后黑手仿佛已经浮出水面,但是究竟谁才是这种“疯狂套利”现象背后的推手?为何用户长时间处于病毒威胁之中却又无人过问?我想这是值得我们每个人深思的问题。

四、结论

随着国内互联网环境的日益复杂,如今的用户所面对环境的复杂程度史无前例。内有“启动大师”这样的“流氓当道”,外有勒索病毒一类高威胁性病毒对我们的虎视眈眈,对于一个普通用户而言,能够保证自己远离这些威胁已经实属不易。但是随着当今互联网中“套利方式”的不断翻新,每天互联网中都会出现新的病毒、流氓软件威胁用户的信息安全和切身利益。

如今的互联网环境之下,用户电脑在无孔不入的病毒面前很容易失守,再加之国内的大型互联网公司本身对流量有着长期、迫切的需求,使得病毒和流氓软件的制造者疯狂的在攻击手段和套路上无所不用其极。

互联网环境日益复杂,而国内的互联网企业对于网络安全的重视程度有待提升,从而造成“黑色产业链”的参与者也加入了国内的互联网大潮,造成了当前互联网中恶意竞争事件屡见不鲜。一些互联网公司受到了这些“快速变现”的“邪门歪道”的影响,逐渐的也把重点放在了想方设法获取用户浏览,促进公司业绩上,对于见效慢、盈利周期长的主营业务则渐渐降低了成本,以此为循环不断地追求高绩效、高收益。

而这些不也正是当前国内经济市场存在“产能过剩”的根源吗?长此以往定会影响国内互联网的健康发展。过剩的“灰色流量”不但降低了用户的使用体验,也大大地影响的急需广告推广的互联网企业的企业形象及推广质量。

五、附录

文中涉及样本sha1

| 文件名 | sha1 |

|---|---|

| 360.bat | 5be3d10f7ff73c9ecdeb046d959ae14c8ca1ad2c |

| 360control.exe | ecb32b847993e98da554b245adfe951b339df933 |

| 360monitor.exe | 45aee2c0cabb9dd94214e01a615d183c862016fa |

| 360prison.exe | f6f1b4106fd16a97b4ee642e348d2908290c65bf |

| 360supervise.exe | 372741753f65ddb84407e641daf32ec015680246 |

| 360supervisory.exe | 581e081355d15601abae4474da05eed8a557a37b |

| 360tidconsole.exe | 184d81151e9dd394e1f9b14e1fec3b6eee524004 |

| 360.bat | a63fc1e584c2596ef6d4874cbb4eacad5f50e6ac |

| monitor.exe | 34f7f9b8cc2e66d10d6d4f210fa0039647b856db |

| prison.exe | 3f31d5fefdd74c294ed9f421057e7f8e47642259 |

| supervise.exe | 9cabefc4ad2e98cf513db5dd13e2bb2405a35bfb |

| prservice.exe | 9643ee32122f30d6204135b9b97964a961074d33 |

| supervisory.exe | b66de810d50d159784e4e5fce655594027136cc6 |

| qidongdashi_v7.1.exe | 93cd960cd222ab40364221ee18d29dddfb5845b1 |

| qddsghost.exe | 3ebf01c8b01ebfc45262fab8f2a2e1886c35ef28 |

| ghost.exe | a0184e02cd91248f5de8335ec2b8248d8412c698 |

| test.dll | 3f49d0272115cf46663e835bb354e0c01e4192b3 |

| srcdll.dll | a972b374bad67b8b84174a11486589ded6f0da43 |

| pf.exe | bb6db68c7f89fd8acba49d8da53c1e0f1db57dbb |

| delreginfo.exe | 8ee3bdafa79c8bb0eb5568298acef5fd34662c76 |

| project1.exe | 57dd950e3a0841fbae2452b133bb0966afb40d78 |

| home.exe | eaf2a8adac2bdb5db7b1559da4edd1ac8ede88d5 |

| pic.exe | b96e48135d8054122f328299d47cf35de5e0c0e9 |

| 淘宝商城.exe | 44ea24540f941d37469b5839a2848c1b75a700f8 |

发表评论