修改去掉readonly

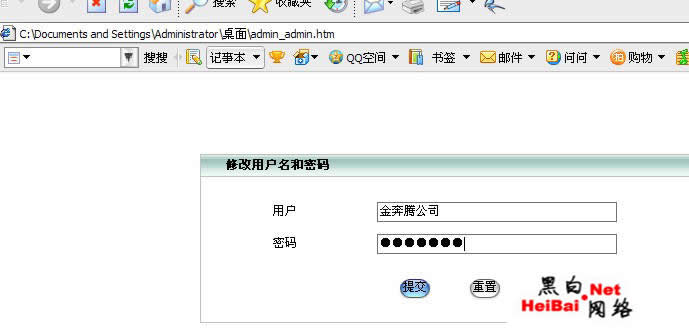

再修改action="http://www.jinbenteng.com/yth2/articles/admin_admin2.asp?id=26"好了,我们把tonesung改成超级管理员的账号名:金奔腾公司密码不变。

图6

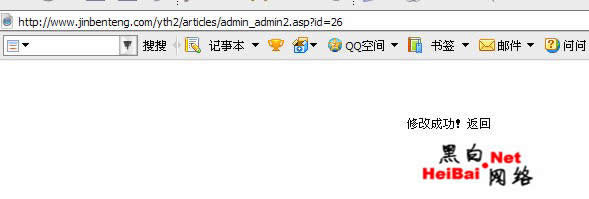

提交后提升成功!

图7

到这里还未结束,我们只是把普通管理员的用户名修改成与管理员一样的名字了。权限依旧很低。

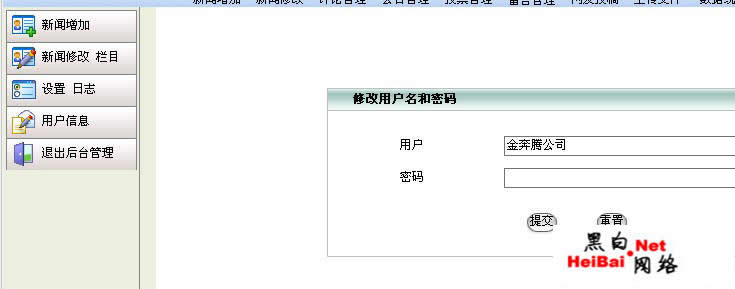

我们再去http://www.jinbenteng.com/yth2/articles/admin_admin.asp下修改密码。

这次不需要本地提交了,直接换个新密码,这时修改才是修改超级管理员的密码。

图8

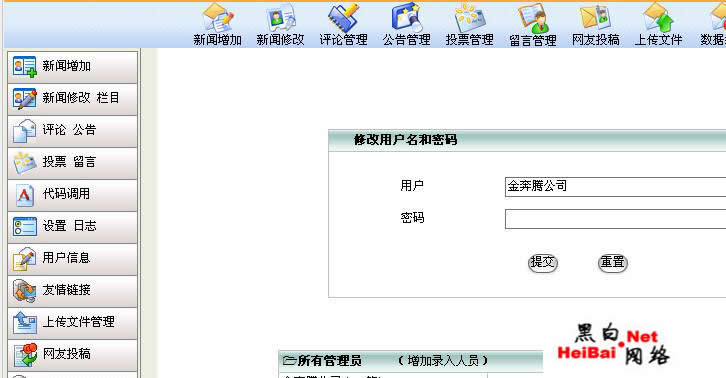

提交修改后提示成功!

我们退出再用管理员账号 修改后的密码登陆成功!

图9

到了这一步,拿webshell就非常容易了,备份、修改上传限制都可以成功

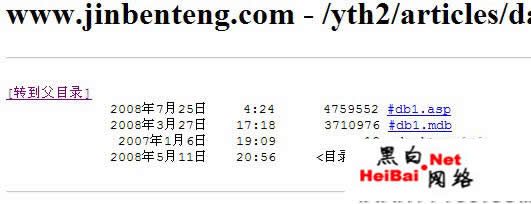

假设上面的提权方法不成功,我们还有第二种方法。我们通过目录浏览看到http://www.jinbenteng.com/yth2/articles/data下的asp后缀数据库。

图10

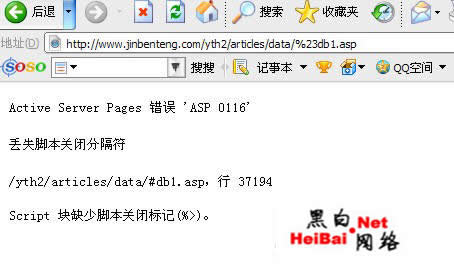

这样我们就可以插入一句话了,可是asp数据库中含有防下载代码,

直接访问出现如下提示:

active server pages 错误 'asp 0116'

丢失脚本关闭分隔符

/yth2/articles/data/#db1.asp,行 37194

script 块缺少脚本关闭标记(%>)。

图11

发表评论