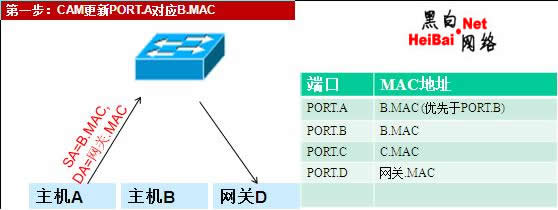

图2

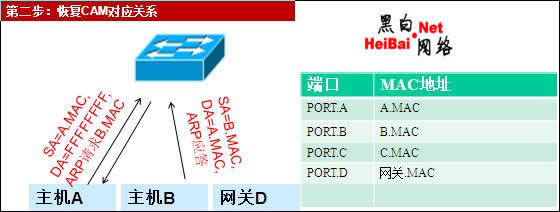

2.a 主机收到网关发给b的数据,记录或修改之后要转发给b,在转发前要

发送一个请求b.mac的广播,这个包是正常的

mac信息为:da=ffffffffff、sa=a.mac。

这个数据帧表明了a.mac对应port.a,同时会激发b主机响应一个应答包

mac信息为:da=a.mac、sa=b.mac

这个数据帧表明了 b.mac对应port.b

至此,对应关系已经恢复,a主机将劫持到的数据可顺利转发至b

图3

3. 转发劫持到的数据到b,完成一次劫持

三、攻击特点

1.由于这种攻击方法具有时间分段特性,所以对方的流量越大,劫持频率也越低,网络越稳定。

2.隐蔽性强,基于1的特殊性和工作本质,可以在arp防火墙和双向绑定的环境中工作。

四、如何防护

高级的交换机可以采用ip mac port 绑定,控制cam表的自动学习。目前尚无软件可以防护此类攻击

五、利用工具

1.httphijack beta 2 说明:http会话劫持

2.ssclone 说明:交换环境下的会话复制软件(gmail,qqmail,sohumail…..)

3.skiller 说明:流量控制

发表评论