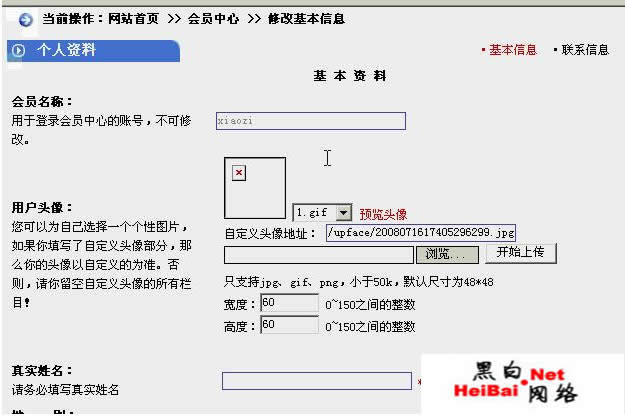

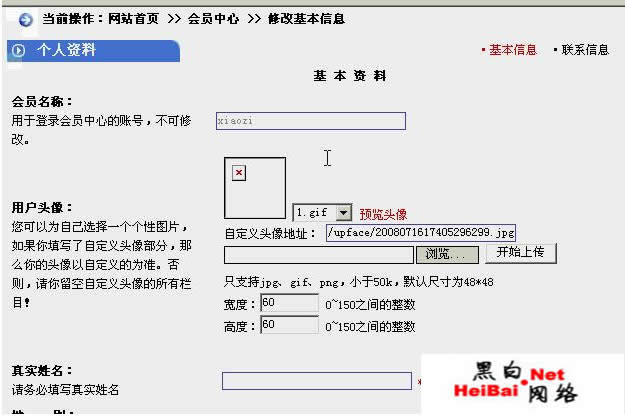

上传好后点击-修改目录拿webshell。会在http://www.qf.lg.gov.cn/upfiles/user/xiaozi目录下生成一个为x.asp的文件,而在x.asp这个文件下就是你的图片大马。图5

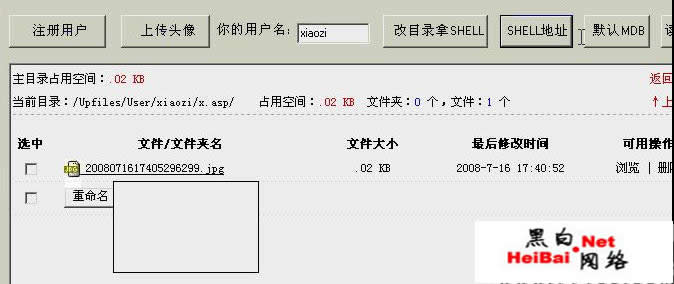

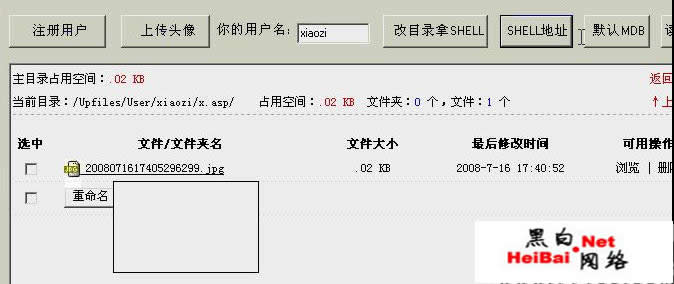

直接点击-查看webshell地址,在x.asp的目录下就可以查看到我们的gif木马的地址。 图6

入侵骗子站xuehk.com全过程(图) 最近在网上老是看到有人说被一个网址为“http://www.xuehk.com”的黑客培训机构骗了钱,而且骗取的金额数目可不少。于是,抱…

webshell中上传asp文件调用服务器ActiveX控件溢出获取shell

版权声明:本文内容由互联网用户贡献,该文观点仅代表作者本人。本站仅提供信息存储服务,不拥有所有权,不承担相关法律责任。 如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 2386932994@qq.com 举报,一经查实将立刻删除。

发表评论