通常,这是通过配置 snmpd.conf 文件中的 rocommunity(只读团体号)或 rwcommunity(读写团体号)指令来实现的。

方法一:配置 snmpd.conf 文件(推荐且标准的方法)

这是最常用和灵活的方法。

1. 安装 snmp 服务(如果尚未安装)

# ubuntu/debian sudo apt update && sudo apt install snmpd snmp # centos/rhel/fedora sudo yum install net-snmp net-snmp-utils # 或者使用 dnf

2. 备份原始配置文件(好习惯)

sudo cp /etc/snmp/snmpd.conf /etc/snmp/snmpd.conf.bak

3. 编辑 snmp 主配置文件

使用您喜欢的编辑器(如 vim, nano)打开配置文件:

sudo vim /etc/snmp/snmpd.conf

4. 配置访问控制规则

在配置文件中,找到或添加 rocommunity 或 rwcommunity 指令。其基本语法是:

rocommunity [团体号] [源地址限制] rwcommunity [团体号] [源地址限制]

rocommunity: 定义只读访问的团体号。rwcommunity: 定义读写访问的团体号(慎用,风险高)。[团体号]: 您设置的密码,例如public(强烈建议修改)。[源地址限制]: 用于限制源 ip 或网络。

配置示例:

示例 1:允许单个 ip 地址访问

允许 ip 地址 192.168.1.100 使用团体号 my_private_ro_community 进行只读访问。

rocommunity my_private_ro_community 192.168.1.100

示例 2:允许一个网段访问

允许网络 192.168.1.0/24(即 192.168.1.1 到 192.168.1.254)使用团体号 my_private_ro_community 进行访问。

rocommunity my_private_ro_community 192.168.1.0/24

示例 3:允许多个源(使用多条指令)

允许管理服务器 192.168.1.50 和监控服务器 192.168.1.51 访问。

rocommunity my_private_ro_community 192.168.1.50 rocommunity my_private_ro_community 192.168.1.51

示例 4:使用 ipv6 地址

rocommunity my_private_ro_community 2001:db8::1/128

5. (可选但强烈推荐)修改默认团体号并限制默认访问

为了提高安全性,您应该注释掉或删除任何宽泛的、无限制的 community 指令。找到类似下面的行并处理:

# 注释掉或删除这行,它允许任何来源的访问 # rocommunity public # 或者,更安全的方法是,将它限制为本地环回接口 rocommunity public 127.0.0.1 rocommunity my_private_ro_community 192.168.1.100

6. 重启 snmp 服务使配置生效

# ubuntu/debian (使用 systemd) sudo systemctl restart snmpd # centos/rhel 7+ (使用 systemd) sudo systemctl restart snmpd # 旧版本 sysv init sudo service snmpd restart

7. 验证配置

从被允许的客户端测试访问:

# 语法:snmpget -v [版本] -c [团体号] [目标主机] [oid] snmpget -v 2c -c my_private_ro_community your_linux_server_ip sysdescr.0

从被拒绝的客户端测试(应该失败):

snmpget -v 2c -c my_private_ro_community your_linux_server_ip sysdescr.0 # 预期输出:timeout: no response from your_linux_server_ip

方法二:使用 iptables 防火墙(作为额外防线)

虽然 snmpd.conf 是主要的控制方法,但使用系统防火墙提供第二层保护是一个非常好的实践。snmp 默认使用 udp 161 端口。

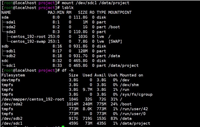

1. 检查防火墙规则

sudo iptables -l -n -v | grep 161 # 或者使用 ufw (ubuntu) sudo ufw status numbered

2. 配置 iptables 规则(示例)

允许特定 ip 访问 snmp 端口:

# 允许 192.168.1.100 访问 udp 161 sudo iptables -a input -p udp -s 192.168.1.100 --dport 161 -j accept # 默认拒绝所有其他到 161 端口的访问 # (注意:确保这条规则在允许ssh等规则之后,以免把自己锁在外面) sudo iptables -a input -p udp --dport 161 -j drop

使用 ufw (ubuntu/debian):

# 允许来自特定ip的snmp sudo ufw allow from 192.168.1.100 to any port 161 proto udp # 拒绝所有其他到161端口的访问(ufw默认是拒绝所有入站) sudo ufw deny 161/udp

使用 firewalld (centos/rhel/fedora):

# 将源ip添加到富规则(rich rule) sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.100" port protocol="udp" port="161" accept' sudo firewall-cmd --reload

重要提示:在应用任何 drop 规则之前,确保您当前的 ssh 连接(或其他管理连接)不会被阻断。最好在防火墙规则中先允许您的管理 ip。

完整的安全配置示例

一个结合了最佳实践的 /etc/snmp/snmpd.conf 片段可能如下所示:

# 1. 只监听必要的网络接口(例如内网网卡) agentaddress udp:192.168.1.10:161 # 2. 定义视图(限制可访问的oid范围) view systemonly included .1.3.6.1.2.1.1 view systemonly included .1.3.6.1.2.1.25.1 # 3. 将团体号与视图和源地址绑定 rocommunity my_secure_ro_community 192.168.1.100 -v systemonly rocommunity my_secure_ro_community 192.168.1.101 -v systemonly # 4. 完全禁用默认的 public 团体号,或将其限制为 localhost # rocommunity public 127.0.0.1

总结与最佳实践

- 永远不要使用默认团体号:将

public和private修改为复杂且难以猜测的字符串。 - 最小权限原则:只授予监控所必需的只读权限 (

rocommunity),除非绝对必要,否则避免使用rwcommunity。 - ip 限制是必须的:始终将团体号与特定的源 ip 或网络绑定。

- ** defense in depth (纵深防御)**:结合使用

snmpd.conf的访问控制和系统防火墙 (iptables,ufw,firewalld)。 - 只监听必要的接口:使用

agentaddress指令让snmpd只在内网接口上监听,而不是在所有接口 (0.0.0.0) 上。 - 使用视图 (views):进一步限制客户端可以访问的 oid 树,只暴露他们需要的数据。

通过以上步骤,您就可以有效地将 linux snmp 服务配置为仅允许来自授权 ip 地址的访问,极大地增强了系统的安全性。

到此这篇关于linux snmp团体号配置指定ip地址访问的方法的文章就介绍到这了,更多相关linux snmp配置指定ip地址内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

发表评论